Web Shell 과 파라미터변조 방어법입니다.

1. Web Shell 방어법

upload 폴더 응용프로그램의 매핑을 제거 시켜줍니다.

웹 셀 업로드시 실행되지않게 업로드 폴더의 모든 확장자에 대해서 응용프로그램 매핑을 제거하시면 됩니다.

[인터넷 정보서비스] => [기본 웹 사이트] => [자신이 생성한 테이블] => [업로드폴더테이블명] => [속성]

에서 마우스 오른쪽 클릭하여 [디렉터리] 탭을 선택합니다.

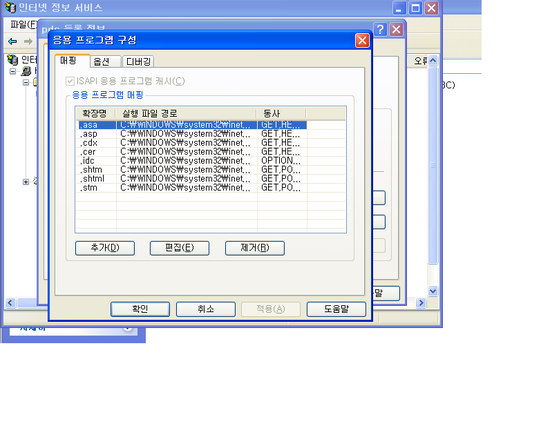

하단의 [응용프로그램 설정] 부분에서 [만들기] -> [구성] 버튼을 클릭하면

[응용프로그램 구성]창이 뜹니다.

이때 [매핑]탭에서 모든 내용을 제거하시면됩니다.

위와 같은 이미지를 확인해보시면됩니다.

2. 파라미터 변조 방어법

파라미터변조 공격에 대응하기 위해서는 삭제와 수정을 요청하는 페이지마다 게시물을 등록한 사용자의 게정과 삭제나 수정을 요청하는 상요자가 동일한 계정인지 확인하는 것과 게시물 접근시 정당한 권한을 획득한 사용자인지 확인하는

권한 체크 코드를 넣어주시면됩니다.

게시물 변경시 실행되는 코딩 소스문을 찾아갑니다

<!--#include file="dbconn.inc"-->

<!--#include file="mem_ck.inc"-->

<%

ItemNum = Cint(Request("num"))

CurrentPage = Request("pageno")

StartPage = Request("startpage")

strSQL = "Select idx, tId, tTitle, tName, tDate, tRead, tContent From bbs Where idx= " & ItemNum

Set Rs = objConn.Execute(strSQL)

if(rncheck<>Rs("tld"))Then

Response.Redirect "default.htm"

End if

%>

그후에 빨간색으로 표시된 거와 같은 소스문을 추가해주시면 됩니다.

접속한 사용자 ID와 게시물을 등록한 사용자 ID가 동일한지 여부를 판단하고

다르면 default.htm으로 이동시키게 하는 코딩입니다.

[출처] No.12 Web Shell, 파라미터 변조 방어법|작성자 Securely

'Security > Web Hacking' 카테고리의 다른 글

| Blind SQL Injection (0) | 2012.07.12 |

|---|---|

| No.11 파라미터 변조 공격 (0) | 2012.07.11 |

| No.10 Web Shell Upload 공격 (0) | 2012.07.11 |

| No.9 SQL인젝션 방어법 (0) | 2012.07.11 |

| No.8 SQL인젝션 공격 실습(2) (0) | 2012.07.11 |