목록화(Enumeration)

|

- 목록, 일람화를 해놓는 것으로서, IP추적, 포트 스캔 등을 통해 얻어낸 정보들을 한눈에 알아볼 수 있도록 정리하는 것이다.

- 실제로 공격을 하기 전의 작업이며, 해커마다 자신만의 스타일을 통해 목록을 만들어 놓는다.

윈도우 시스템의 목록화

- 사무에 있어 가장 널리 사용하는 OS는 윈도우 체제이며, 파일의 공유, 프린터 등의 일반 사무기기와의 통신을 위해 NetBIOS를 사용한다.

- NetBIOS(Network Basic Input/Output System)은 프로토콜로서 한 사무실 내의 컴퓨터끼리 연결을 하여 공유하거나 프린터 공유에 많이 쓰인다.

- 그러나 NetBIOS에 점점 기능이 추가 되어감에 따라 포트를 여러 개 사용함으로서 보안적 측면에서 위험이 따른다.

[실습] NetBIOS를 이용하여 시스템 정보를 수집하여 목록화를 수행하시오.

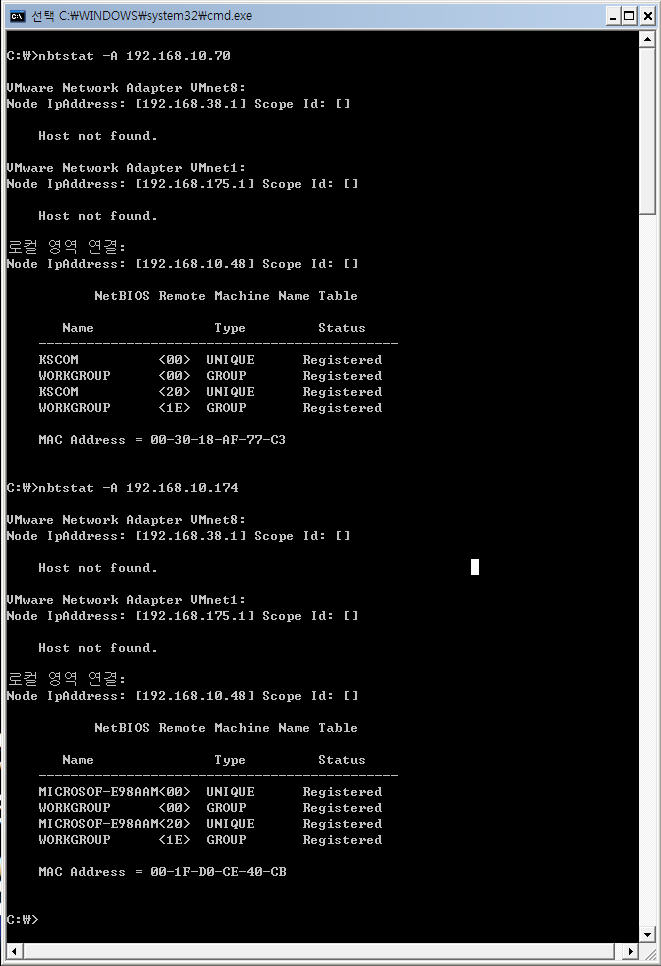

nbtstat를 이용한 시스템 정보 수집

- 윈도우 운영체제에서 제공하는 nbtstat 명령어는 호스트에 대해 시스템 명, 도메인 명, MAC 주소를 알 수 있는 공유 폴더 스캐너이다.

- -A옵션을 통하여 이름 해석을 할 수 있고 옆에 < >안의 있는 번호로서 서비스 목록을 확인할 수 있다.

- 해당 IP 주소의 MAC 주소까지 알 수 있다.

이름 테이블에서 확인 가능한 서비스 목록

번호 | 타입 | 사용 서비스 |

00 | UNIQUE | 워크스테이션 서비스 |

20 | UNIQUE | 파일 서버 서비스 |

1E | GROUP | 마스터에 의한 브라우저 서비스 |

nbtscan를 이용한 시스템 정보 수집

- 윈도우 운영체제에서 제공하는 nbtscan 명령어는 여러 호스트의 정보를 제공한다.

- 여러 호스트를 볼 수 있고 MAC주소 중복을 이용한 스니퍼가 존재할 때 NetBIOS 이름을 찾아 누가 범인인지 짐작할 수 있다.

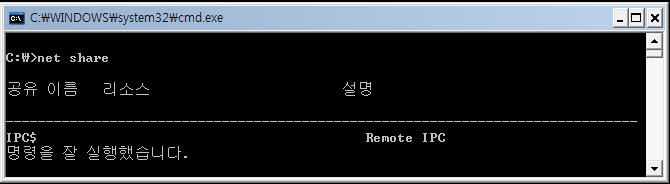

net share를 이용한 시스템 정보 수집

- 현재 세션에 연결되어 있는 공유 목록들을 확인할 수 있는 명령어이다.

- 윈도우는 "$"표시를 붙임으로서 공유를 한다. 무엇을 공유하고 있는지 정보를 수집할 수 있게된다.

- 관리자의 입장으로서 보안을 위해 삭제하도록 한다. 다음과 같이 삭제할 때는 리부팅 후 다시 생성된다.

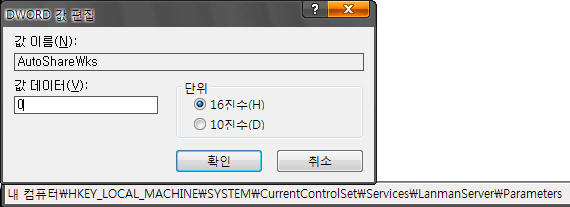

따라서 다음과같이 레지스트리를 편집하여 제거하도록 한다.

제거한 후의 화면

관리자으로서의 보안 대책

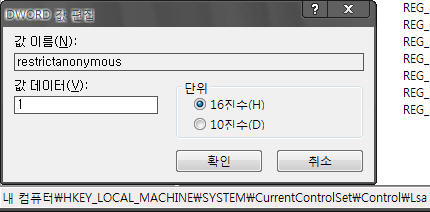

- 일단 NetBIOS 포트로는 135~139 그리고 445번 포트를 사용하므로 포트를 차단하도록 한다.

- Network 파일 및 프린터 공유를 사용하지 않도록 하고 방화벽 설정을 하도록 한다.

- 레지스트리를 편집하여 SMB(System Management Bus)에 대한 목록화가 실행되지 않도록 한다.

리눅스/유닉스 시스템의 목록화

- 리눅스나 유닉스의 경우 윈도우와 달리 운영체제 정보를 알아볼 수 있는 프로토콜은 제공하지 않는다.

- 따라서 공격자의 입장에서는 NFS나 TFTP, RPC 서비스를 이용하고 있는 경우를 이용하여 목록화를 한다.

[실습] 리눅스에서 finger, rwho, rusers 명령어를 이용하여 사용자와 그룹을 목록화 하시오.

rusers 명령어를 이용한 시스템 정보 수집

- rusers 명령어는 rwho와 who 명령을 원격지 서버에 대하여 수행한 결과를 보여준다.

rfinger 명령어를 이용한 시스템 정보 수집

- rfinger 명령어를 이용하여 root 계정에 대한 정보나 접속한 사용자의 정보를 볼 수 있다(사용 차단)

rpcinfo 명령어를 이용한 시스템 정보 수집

- rpcinfo 명령어를 사용하여 어떠한 포트를 사용하여 서비스를 이용하는지 알 수 있다.

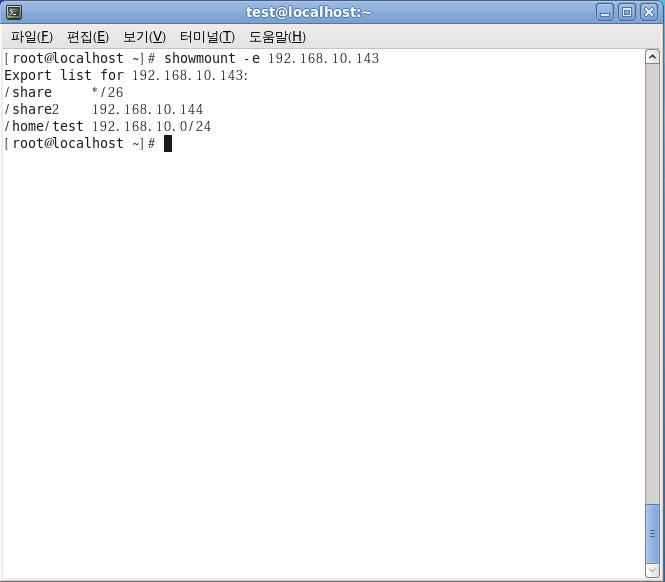

[실습] 리눅스에서 NFS 자원을 목록화 하시오.

NFS 자원 목록화 하기

- 리눅스 페도라 12버전을 이용하여 NFS를 구축하고 목록화를 실습하도록 한다.

NFS 서버

|

SNMP를 이용한 목록화와 보안 대책

- SNMP(Simple Network Management Protocol)를 사용하여 네트워크를 중앙집중적으로 쉽게 관리할 수 있는 프로토콜이다.

- 1 버전의 경우 보안 기능이 전혀 없어 매우 취약하며 2 버전은 PDU나 MD5, DES를 사용하여 보안 기능을 강화하였다.

- 3 버전은 2 버전에서 인증 기능을 더하여 1999년에 만들어 졌으나, 아직까지도 2 버전을 사용하기 때문에 보안기능이 취약하다.

- SNMP는 이름을 부여하고 그것을 커뮤니티라고 하는데, 이 커뮤니티의 이름을 알아내게 될 경우 네트워크의 모든 정보가 유출된다.

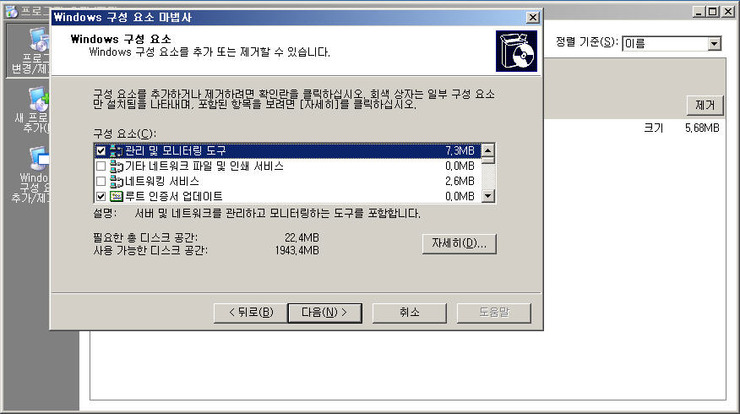

[실습] Windows Server 2003을 이용하여 SNMP를 구축하고 정보를 수집하여 보시오.

1. [제어판]의 [프로그램 추가/제거]에서 [Windowns 구성 요소 추가/제거]를 선택하여 [관리 및 모니터링 도구]를 설치한다.

2. [관리 및 모니터링 도구]를 자세히를 통해 보면 [SNMP]가 포함되어 있음을 알 수 있다.

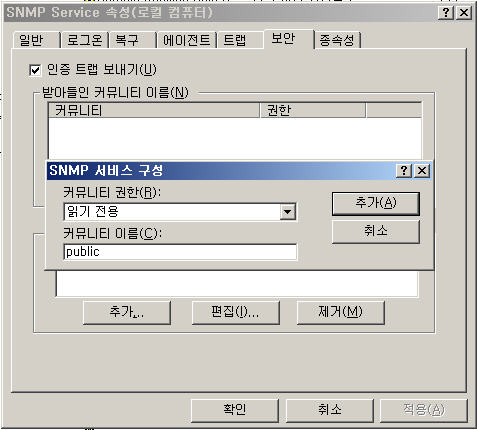

3. 설치 후 커뮤니티 이름을 지정하기 위해 [추가]를 클릭한다.

4. SNMP 서비스 구성을 하여 [읽기 전용]을 선택하여 이름을 "public"이라고 한 후 [추가]를 클릭한다.

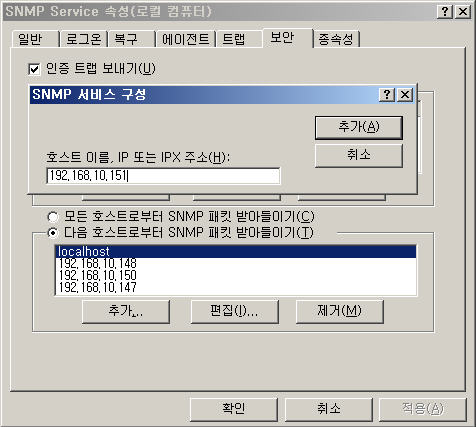

5. SNMP 서비스를 제공 할 클라이언트의 IP 주소를 입력한 후 [추가]를 클릭한다.

6. Getif라는 프로그램을 설치한 후 Host name을 입력하면 커뮤니티 이름이 보이므로 보안이 매우 취약함을 알 수 있다.

'Security > Network Hacking' 카테고리의 다른 글

| 스니핑(Sniffing) - Part 2 (0) | 2012.07.13 |

|---|---|

| 스니핑(Sniffing) - Part 1 (0) | 2012.07.13 |

| 풋프린팅(Footprinting)과 스캔(Scan) (0) | 2012.07.13 |

| [무선해킹] 802.11 WPA 크랙 (0) | 2012.07.12 |

| [무선해킹] wep 해킹 (0) | 2012.07.12 |